Напрямки захисту інформації в глобальних інформаційних системах

Наявність національних меж, що перетинають лінію зв’язку, ускладнює ситуацію щодо прав власності в інформаційних мережах, адже авторські й патентні права в різних країнах різні. Наприклад, у мережі можна знайти цікавий том забутої технічної документації, авторські права на яку в даній країні вже не дійсні через давність. Пересилання таких файлів у цю країну може поставити користувачів поза… Читати ще >

Напрямки захисту інформації в глобальних інформаційних системах (реферат, курсова, диплом, контрольна)

Роль мережної інформації у розвитку сучасних міжнародних компаній зростає. Необхідною умовою використання світової мережі є захист інформації, розміщеній в ній.

Однією з головних проблем процесу інформатизації є хакерські атаки на інформаційні системи, які наносять прямі матеріальні збитки не тільки розробникам інформаційних технологій, але й їхнім користувачам. Symantec випустила комплексний звіт про безпеку, що складається аналітиками компанії кожні півроку. Головний висновок, що міститься в документі, полягає в тому, що в США як і раніше створюється більше всього шкідливих програм. Саме на території США діє максимальна кількість хакерських угруповань, що роблять більше атак, ніж у будь-якій іншій країні світу.

Також у Symantec відзначають, що між хакерськими угрупованнями існує досить тверда конкуренція на підпільному ринку зломів і торгівлі краденою інформацією. Саме завдяки даній конкуренції, за словами експертів, купити сьогодні крадені дані можна дешевше і простіше, ніж ще півроку назад.

У звіті Internet Security Threat Report Symantec приводить ряд прикладів: наприклад, на початку поточного року фахівці компанії змогли придбати крадені номери пластикових банківських карт за ціною $ 1 за кожен номер, також на чорному ринку в США присутні і різні банківські бази даних. Однак на відміну від Росії, де така інформація коштує від $ 70 до $ 1000 за CD, у США середня вартість диска з краденими банківськими даними (рахунка, проводки і т.д.) коштує усього $ 14, затверджують у Symantec.

Також відзначається, що близько 30% від загальної кількості комп’ютерних атак у другій половині 2006 р. було здійснено американськими зловмисниками.

По кількості генеруючого зловмисного коду США також займають перше місце у світі — за звітний період у США була створена кожна третя шпигунська програма і написаний кожен третій вірус троян. На другому місці — Китай з 10%, третє місце за Німеччиною — 7%.

Крім цього, США лідирують і по кількості бота-мереж, що складаються з інфікованих комп’ютерів, за допомогою яких хакери розсилають спам і роблять атаки. У переважній більшості випадків власники комп’ютера не здогадуються про те, що машина інфікована і витрачає процесорний час і трафік в інтересах хакерів.

Примітно, що кількість ПК, утягнених у хакерські бота-мережі, у другій половині 2006 р. збільшилася на 29% до 6 млн. штук, а кількість серверів, що керують даним ПК, знизилася на 25% — до 4700 штук, що говорить про консолідацію бота-мереж у руках меншої кількості зловмисників. Більше всього бота-мереж розташовано на території Китаю — 26%.

Symantec також відзначає і зріст спаму в другій половині 2006 року на 59%, що, як говорять фахівці, досить багато, якщо врахувати 5%- ний зріст спама в першому півріччі 2006 року. Більше всього спаму у міжнародному масштабі було зв’язано з грою на біржі і різних фінансових махінаціях.

Одною з потужніших компаній, що розповсюджують антиспамні програми, є компанія McAfee. Крім цього, вона розробляє програмне забезпечення, що веде боротьбу проти фішинга, черв’яків, вірусів. Опціональний модуль захисту від спама виявляє та блокує спам та фішинг, а захист завжди здійснюється у відповідності з поточними оновленнями.

Вперше в Symantec вивчили активність на міжнародному електронному ринку мережних шахраїв (фішерів), що створюють сайти, які імітують сайти великих магазинів чи банків з метою крадіжок персональних даних відвідувачів. За словами Альфреда Хьюгера, віце-президента підрозділу Symantec Security Response, фішинг став найвищою мірою організованим, високорозвиненим і без яких-небудь моральних бар'єрів. Ріст кількості сайтів-підробок склав 65% у порівнянні з першим півріччям 2006 року.

За даними звіта міжнародної компанії Aladdin Malware Report 2006, якщо у 2005 році 60% даних, отриманих за допомогою програм-шпигунів та троянців, відносились до незначних погроз, то у 2006 році більша частина троянських та шпигунських додатків мали статус середнього та критичного рівня. Виходячи з даних звіту Aladdin:

- 65% шпигунських додатків можна віднести до класу троянських;

- 30% шпигунських додатків ведуть розсилання спама;

- 15% шпигунських додатків одночасно ведуть облік даних, що вводяться користувачем з клавіатури;

- 10% шпигунських додатків використають механізми, що характерні для руткітів (програм, що працюють на рівні ОС та служать для захисту та виявлення).

Також боротьба в міжнародних інформаційних мережах ведеться і проти вірусів, які можуть проникати до комп’ютерів через мережу. Засобами боротьби є як антивірусні програми, згадані раніше, так апаратно-програмні засоби. Одним з них є отримане в результаті партнерства між компаніями Sophos та SurfControl нове програмно-апаратне рішення WS1000, яке забезпечує безпеку в Інтернеті. У цей пристрій інтегровано додаток для систематизації URL-адреса, який має дані про більш ніж 21 млн Web-сторінок. Це рішення дозволить адміністраторам управляти продуктивністю кінцевих користувачів за допомогою систематизованої бази даних Web-сайтів. Також існуючі технології Sophos забезпечать захист від відомих та невідомих вірусів, черв’яків, троянських програм, рекламного шпигунського програмного забезпечення, а також фітингових Web-сайтів.

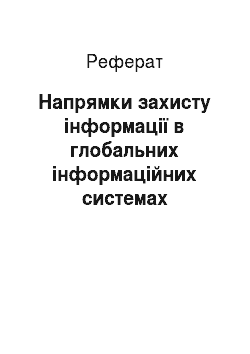

За даними опитування, проведеними ITU серед працівників у сфері IT [254], погрози безпеці в Інтернет розташувались у порядку, показаному на рис 5.3.

Рис. 1. Погрози безпеці в Інтернеті

Хьюгер відзначає: «Одним з улюблених способів хакерів стає прийом, коли розсилаються програми, що блокують сайти конкурентів. Це система дуже добре організована і продовжує удосконалюватися» .

При цьому 87% опитаних висловилися за необхідність створення інформаційного порталу, присвяченого питанням безпеки в кібер-просторі.

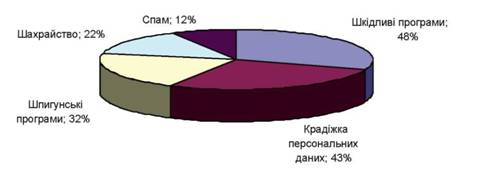

За даними опитування, проведеними ITU серед працівників у сфері IT [254], найнебезпечнішими сайтами є сайти, вказані на рис. 5.4 та в таблиці.

Рис. 2. Найнебезпечніші сайти Інтернету

Що стосується Інтернет-браузерів, то самим «привабливим» для хакерів залишається Internet Explorer — 77% атак і уразливостей зв’язане з ним. Для вирішення цих проблем у світі інформаційних технологій пропонується багато ідей. Роздивимось низку наступних пропозицій.

Працюючи в Інтернеті, слід дотримуватися трьох правових норм:

- — чисто комерційне використання мережі неприпустиме, оскільки значна частина Інтернет фінансується за рахунок державних субсидій;

- — Internet — інтернаціональна мережа. Відправляючи якусь інформацію (у тому числі й біти) за кордон, слід керуватися законами, що регулюють експорт, а не правовими нормами своєї держави;

- — у разі доставки програмного забезпечення або, наприклад, просто ідеї з одного місця в інше слід враховувати регіональні правові норми, що стосуються інтелектуальної власності і ліцензій.

Більшість мереж Інтернет матеріально підтримуються державою. Згідно з законом установа може витрачати кошти зі свого бюджету тільки за їх прямим призначенням. Якщо Академія наук фінансує мережу, то її можна використовувати тільки з метою наукових досліджень. Користувач може нічого не знати про те, якими мережами пересилаються його файли, проте вони потрапляють до сфери впливу відомств, що мають кожну з цих мереж. На нашу думку, було б розумніше створити одне велике відомство, яке б розпоряджалося державними субсидіями і централізувало всі дотовані мережі, адже утримання безлічі паралельних мереж — це марна трата коштів. Доцільніше створити мережу — частину Інтернет, — наприклад, для дослідження й освіти, яку таким чином можна було б використовувати в будь-яких фундаментальних дослідженнях й освіті або для їх підтримки, ніж мати безліч аналогічних, але більш спеціалізованих дрібних мереж.

Значення в бюджеті України статті витрат «на підтримку досліджень або освіти» неможливо переоцінити. її наявність узаконює важливі напрямки дотування мережі, які, здавалося б, не відповідають її призначенню. Наприклад, продавець програмного забезпечення, яке використовується в дослідженнях або освітньому процесі, може поширювати свій продукт або відповідати на запитання користувачів по е-mail. Такий напрям відповідає вимогам «на підтримку досліджень або освіти». Водночас цей продавець не може використовувати таку мережу в бізнесі, наприклад, для роботи з ринком, пред’явлення рахунків, звітності, а також обліку. Для здійснення таких операцій необхідно заходити до комерційної частини Інтернет.

Отже, готуючись до підключення в Інтернет, організація повинна повідомити постачальнику мережі мету свого приєднання, тобто як буде використовуватися мережа: з дослідницькою чи комерційною метою. У першому випадку в мережному трафику переважатимуть маршрути, субсидійовані для науково-дослідницьких і освітянських цілей. Якщо ж організація комерційна, то переважатимуть комерційні маршрути даних. Від цього залежить і розмір оплати за користування мережею. Комерційні напрямки коштують звичайно набагато дорожче, ніж «на підтримку досліджень або освіти», оскільки вони не дотуються. Тільки адміністрація мережі може повідомити точно, чи допустиме комерційне використовування на цьому з'єднанні.

Будь-який експорт підпадає під відповідальність і контроль відповідного відділу з експортних обмежень. Експорт даних не є винятком. Тому і в цьому разі слід дотримуватися вимог законності експорту даних.

Закони експорту даних можна сформулювати такими двома пунктами:

- — експорт будь-чого вимагає ліцензії;

- — фінансово експорт послуг приблизно еквівалентний експорту компонентів, необхідних для надання таких послуг.

Перший пункт цілком очевидний: пересилання файлу і взагалі чого-небудь електронною поштою, або ще як завгодно, за межі країни має бути дозволено експортною ліцензією. У цьому випадку лазівкою є так звана «загальна ліцензія», яка усуває більшість перешкод. Загальна ліцензія дозволяє вивозити все, що не заборонено явно, і те, що можна знаходити в публічних бібліотеках. При цьому слід мати на увазі, що якщо експорт якого-небудь устаткування, скажемо суперкомп’ютера, не дозволений, то заборонений і віддалений доступ до цього устаткування ззовні цієї країни. Отже, необхідно бути обережними з призначенням доступу до «особливих ресурсів» (як суперкомп’ютери) колегам з інших країн. Природа цих обмежень залежить, поза сумнівом, від іноземної держави і, як показали події останнього десятиріччя, може дуже швидко змінюватися.

Назвемо типові помилки, характерні для правової відповідальності оператора вузлового комп’ютера:

оператор мережі відповідальний за незаконний експорт тільки у тому разі, якщо він знав про порушення та все ж не інформував про це компетентні органи;

— оператор мережі не відповідальний за постійний контроль вашого користування і визначення його законності.

Отже, персонал національних мереж, швидше за все, не переглядає пакети користувачів. Проте якщо мережний оператор все ж таки побачить їх і помітить в них явне порушення яких-небудь інструкцій, то він зобов’язаний повідомити про це керівництву.

Наявність національних меж, що перетинають лінію зв’язку, ускладнює ситуацію щодо прав власності в інформаційних мережах, адже авторські й патентні права в різних країнах різні. Наприклад, у мережі можна знайти цікавий том забутої технічної документації, авторські права на яку в даній країні вже не дійсні через давність. Пересилання таких файлів у цю країну може поставити користувачів поза федеральним законом тієї країни, звідки посилаються файли. Слід переконатися, чи є на це дозвіл. Проблема ще і в тому, що закон про електронні комунікації не встигає за прогресом технології. Навіть якщо є дозвіл передачі по e-mail, це ще не означає, що послання, передане електронною поштою, має який-небудь реальний захист.

Права власності можуть стати проблемою навіть у випадку використання загальних (public, publicly available) файлів. Деякі програми, доступні в Інтернет, повинні ліцензіюватися продавцем. Наприклад, постачальник робочих станцій може обновляти їх операційну систему і програмне забезпечення через анонімний ftp. Отже, можна легко одержати ці програми, але для того, щоб використовувати їх законно, необхідно мати ліцензію на їх використання, наприклад, офіційно купити ці ж програми у продавця.

Комп’ютер, підключений до Інтернет, в плані безпеки абсолютно аналогічний машині, з якою можна зв’язатися по модему. Проблеми ті ж самі і можуть відрізнятися тільки своєю значущістю. Якщо модем знаходиться в режимі чергування, будь-хто може зателефонувати туди і спробувати його зламати. Є, проте, і чинники, що стримують зломників. їх три:

- — телефонний номер комп’ютера, швидше за все, невідомий загалу;

- — якщо зломник знаходиться поза межами місцевої телефонної мережі, йому доведеться платити за час спроб (якщо він не скористається посередником десь поряд, примусивши його працювати на себе);

- — є лише один інтерфейс, який може бути атакований.

Інтернет таких пом’якшувальних факторів не має. Адресу будь-якої мережі віднайти дуже легко, і зовсім просто перебрати кілька робочих машин, щоб виявити діючу. Однак служби такої мережі мають спеціальний відділ безпеки, і одну точку входу: ASCII порт терміналу. На відміну від таких мереж в Інтернет же можна спробувати вламуватися з діалогового термінального порту, порту пересилання файлів, порту e-mail і т. ін.

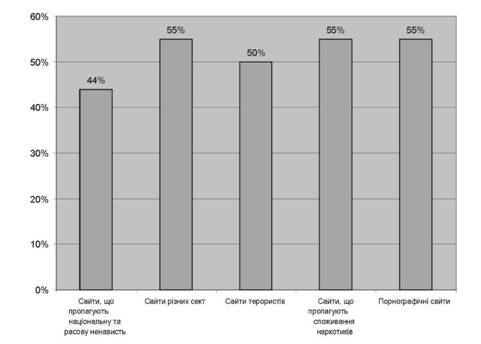

Підключатися до мережі Інтернет слід лише в тому разі, якщо маєш правильну позицію з питань безпеки. Мережний постачальник може обмежити круг користувачів, допущених до вас. Проте через це відсікається багато переваг Інтернет щодо спілкування з іншими користувачами. Тому існують й інші поширені засоби підвищення надійності мережі Інтернет (рис. 5.5).

Безпека в Інтернет, насправді, є груповим завданням, його реалізація повинна забезпечуватися спільними зусиллями. Найпоширенішою методикою злому, яка дає можливість приховувати і заплутувати свої сліди, є злом за ланцюжком: злом, А використовується для злому В, В має привілейований вільний доступ в С і т. ін. Зламувати комп’ютери можуть і з чисто спортивного інтересу, навіть якщо з цього не буде ніякої користі.

Відкрите обговорення проблем безпеки інформації, що виникають в міжнародних інформаційних системах, є частиною самої проблеми безпеки. Необхідно обговорювати й досліджувати ці проблеми, знаходити рішення й інформувати гідних довір'я людей. У США для цих цілей урядом заснована організація CERT: Computer Emergency Response Team (група реагування на комп’ютерну небезпеку). CERT досліджує проблеми безпеки, працює з виробниками над їх розв’язанням, оголошує про прийняті рішення, створює багато служб допомоги, в яких користувачі можуть дізнатися про захищеність власних комп’ютерів. Відділення CERT вважають за краще працювати безпосередньо з місцевими силами безпеки, але не відмовляться відповісти на питання кожного в разі небезпеки. їх адреса certcert.sei.cmu.edu (по e-mail).

![Засоби захисту від погроз безпеці Інтернет (За даними опитування, проведеними ITU серед працівників у сфері IT) [254].](/img/s/9/12/2234612_3.jpg)

Рис. 3. Засоби захисту від погроз безпеці Інтернет (За даними опитування, проведеними ITU серед працівників у сфері IT) [254]

інтернет безпека захист Причин, через які може бути зламана мережна машина, за великим рахунком, чотири:

- — невдалий вибір паролю;

- — імпорт легальними користувачами зіпсованого програмного забезпечення;

- — неправильно конфігуроване програмне забезпечення;

- — наявність помилок в операційній системі.

Слід зазначити також, що розповсюдження комп’ютерних вірусів часто виникає через отримання програм з неофіційних безплатних джерел.

У вирішенні проблем безпеки виокремлюється питання щодо використання паролів. Більшість вдається до паролю, який легко запам’ятовується. Але річ у тім, що легко запам’ятовується те, що широко відоме. Тому слід дотримуватися нижчеперелічених простих правил для вибору паролю. Пароль повинен:

- — не бути словом;

- — бути не коротше шести символів, краще — вісім;

- — містити великі й малі букви, а також цифри;

- — не бути набором літер підряд з клавіатури клавіш, як, наприклад, «приттьор» або ж «лджєждитьб» .

Установлюючи робочу станцію, треба переконатися, що доступ запарольовано по корінних системних, обслуговуючих і будь-яких інших логічних (login) іменах, які володіють особливою силою. Слід регулярно міняти ці паролі і призначені для користувача імена. Деякі машини поставляються зі стандартними паролями, їх треба негайно змінити. Крім того, треба бути безмежно обережними з можливостями автоматичного проходження системи паролів, які позбавляють користувача необхідності пам’ятати безліч адрес і паролів і навіть введення цих паролів з клавіатури. Усі вони побудовані на створюваному користувачем файлі, в якому перелічені робочі машини мережі, до яких є доступ і тут же паролі на них. Зломник, натрапивши на цей файл, відразу отримає доступ до всіх перелічених там машин.

Розглянемо іншу причину виходу з ладу машини в міжнародній інформаційній мережі — імпорт легальними користувачами зіпсованого програмного забезпечення.

Деякі системи (операційні або інше системне програмне забезпечення) мають налагоджувальні перемикачі, які під час установлення можуть бути або активовані, або дезактивовані. Часом ці перемикачі можуть бути випадково залишені увімкненими, або ж розробники залишили їх увімкненими навмисно, щоб у випадку виникнення у користувача нарікань, можна було легко виявити, що там трапилося. Це є в деяких випадках дуже зручно для зломника. Тому варто переконатися, що в ході установки жоден з цих налагоджувальних перемикачів не був без необхідності увімкнений на даній системі.

Наступна причина злому машини — брак системного забезпечення. Виробник комп’ютерів зовсім не хоче, щоб його продукція отримала репутацію «легкої здобичі зломника». З деяких, абсолютно очевидних причин, продавці не оголошують привселюдно про такі проблеми, а отже, і про те, як їх вирішувати. Найлегший спосіб обійти більшість цих труднощів — це підтримувати зв’язок з громадським або корпоративним відділом підтримки програмного забезпечення або прямо з таким відділом самого постачальника цих програм.

Зломники після проникнення в систему прагнуть бути якомога непомітними. Вони насамперед знищують усі свої сліди та інформацію, за якою їх можна відслідити, якщо рухатися назад від неї до її джерела. Щоб виявити зломників, треба виконувати належні правильні дії і вести ретельний і постійний нагляд за системою. Підключений до мережі комп’ютер стає доступним з будь-якої точки мережі, і тому незрівнянно більш вразливіший для враження вірусами і для несанкціонованого доступу.

Недотримання режиму захисту від несанкціонованого доступу може призвести до небажаного запозичення інформації, а недотримання режиму захисту від вірусів — до виходу з ладу важливих систем і знищення результатів багатоденної роботи.

Комп’ютери, які працюють в операційних системах з багатьма задачами, що виконують задачі для міжнародних компаній (типу Unix, VMS), більш відкриті для зараження вірусами, тому їх слід особливо ретельно захищати від несанкціонованого доступу. Користувачі операційних систем з багатьма задачами повинні виконувати такі вимоги:

- — кожний користувач повинен мати своє індивідуальне ім'я для входження в Unix-сервер і пароль;

- — встановлений для себе пароль користувач не повинен повідомляти іншим особам;.

- — змінювати пароль слід не рідше одного разу на квартал, а також у всіх випадках виявлення запозичення інформації про пароль.