Аналіз системи виявлення вторгнень та комп'ютерних атак

Принцип адаптивності. Система виявлення та протидії КА повинна створюватися з урахуванням того, що з розвитком АС здійснюватиметься поступова зміна складу і характеристик програмних і технічних засобів АС, що, у свою чергу, призведе до розширення переліку загроз безпеки. Тому при створенні системи виявлення та протидії КА в її складі повинні бути передбачені механізми адаптації системи до… Читати ще >

Аналіз системи виявлення вторгнень та комп'ютерних атак (реферат, курсова, диплом, контрольна)

У статті проведений аналіз проектування системи виявлення атак, розглянуто основні принципи створення засобів виявлення і протидії комп’ютерним атакам, приведено опис застосовуваних при виявленні та запобіганні мережевих атак методи і моделі, надано характеристики моделям виявлення вторгнень.

комп’ютерний атака вторгнення мережевий

В статье проведен анализ проэктирования системы выявления атак, рассмотрены основные принципы создания средств выявления и противодействия компьютерным атакам, приведено описание применяемых при выявлении и противодействии сестевым атакам методов и моделей, даны характеристики моделям выявления вторжений.

The analysis of the proektirovanie system of exposure of attacks is conducted in the article, basic principles of creation of facilities of exposure and counteraction to the computer attacks are considered, description over is brought applied at an exposure and counteraction to the network attacks of methods and models, descriptions are given to the models of exposure of encroachments.

Актуальність. Як відомо, навіть найнадійніші системи захисту не здатні захистити від атак комп’ютерні системи державних та відомчих установ. Одна з причин — у тому, що в більшості систем безпеки застосовують стандартні механізми захисту: ідентифікацію та аутентифікацію, механізми обмеження доступу до інформації згідно з правами суб'єкта і криптографічні механізми. Це традиційний підхід із своїми недоліками, як-то: незахищеність від власних користувачів — зловмисників, розмитість поділу суб'єктів системи на «своїх» і «чужих» через глобалізацію інформаційних ресурсів, порівняна легкість підбору паролів внаслідок використання їхнього змістового різновиду, зниження продуктивності і ускладнення інформаційних комунікацій внаслідок обмеження доступу до ресурсів організації. Важливо, щоб такі системи могли протистояти атакам, навіть якщо зловмисник уже був аутентифікований та авторизований і з формальної точки зору додержання прав доступу мав необхідні повноваження на свої дії.

Ці функції і виконують системи виявлення вторгнень (intrusion detection systems, IDS). Оскільки передбачити всі сценарії розгортання подій в системі з активним «чужим» суб'єктом неможливо, слід або якомога детальніше описати можливі «зловмисні» сценарії або ж, навпаки, -«нормальні» і постулювати, що всяка активність, яка не підпадає під прийняте розуміння «нормальності», є небезпечною.

Мета — визначення проблемних питань при проведенні заходів з проектування системи виявлення вторгнень, тестування розробленого програмного засобу, виявлення та усунення його недоліків, зведення методик виявлення мережевих атак до єдиного критерію, наприклад, таким як повнота охоплення всіх аналізованих параметрів, необхідних для точного і найбільш ймовірного виявлення атаки з мінімально хибним спрацьовуванням.

Проведений аналіз свідчить, що що IDS поділяються на системи, що реагують на відомі атаки — системи виявлення зловживань (misuse detection systems, MDS) і системи виявлення аномалій (anomaly detection systems, ADS), які реєструють відхилення еволюції системи від нормального перебігу.

Моделі виявлення і запобігання мережевих атак діляться на два типу:

- 1. Хостова (host-based) модель виявлення мережевих атак передбачає аналіз даних, одержуваних і переданих в мережу, і аналіз різних журналів реєстрації, наявних на конкретному вузлі (хості) шляхом застосування відповідних методик і алгоритмів;

- 2. Мережева (network-based) модель виявлення мережевих атак передбачає аналіз мережевого трафіку безпосередньо в мережі, тобто аналізуються дані, взяті з технічних каналів зв’язку, з використанням середовища передачі даних і каналоутворюючого обладнання обчислювальної мережі, шляхом застосування відповідних методик і алгоритмів мережевого аналізу даних.

Засобами технології виявлення мережевих атак є програмні та апаратні системи виявлення атак, які функціонують переважно в TCP / IP мережах і базуються на сигнатурних та статистичних методиках виявлення на основі хостових і мережевих моделей.

Виявлення атак вимагає виконання однієї з двох умов: або розуміння очікуваного поведінки контрольованого об'єкта системи, або знання всіх можливих атак і їх модифікацій. У першому випадку використовується технологія виявлення аномальної поведінки (anomaly detection), а в другому — технологія виявлення зловмисної поведінки або зловживань (misuse detection).

Серед відомих методів виділяються наступні:

- — Статистичний метод.

- — Приховані марківські моделі.

- — Нечітка логіка.

- — Експертні системи.

- — Використання прогнозованих шаблонів.

- — Генетичні алгоритми.

- — Штучні нейронні мережі.

- — Аналіз переходів зі стану в стан.

- — Data mining-методи.

Застосовувані при виявленні та запобіганні мережевих атак методи і моделі зводяться до мережевого і хостового аналізу сигнатурних і статистичних даних мережевого трафіку з подальшим виведенням засобів виявлення атак про здійснення атаки. До таких висновків відносяться повідомлення на консоль або в журнали засобів виявлення атак про час виявлення і проведення, назві та типу атаки. Результатами роботи засобів виявлення атак є дані про номери пакетів, що містяться в сеансі атаки.

Сигнатурний аналіз і контроль профілів при виявленні комп’ютерних атак включає в себе аналіз заданих заздалегідь послідовностей, як самих аналізованих даних, так і послідовностей дій. Сучасні методики виявлення мережевих атак досить різнорідні і не зведені до єдиного критерію, за яким можливо оцінювати ефективність їх застосування. Таким критерієм може служити повнота охоплення всіх аналізованих параметрів, необхідних для точного і найбільш ймовірного виявлення атаки з мінімально хибним спрацьовуванням.

Недоліками розглянутих моделей є: для моделей, які використовують статистичні методики, — велика кількість помилкових тривог і помилок другого роду, для моделей, що використовують сигнатурні методики, — неможливість самостійного виявлення нових атак і постійна необхідність оновлення бази сигнатур.

При виявленні та запобіганні мережевих атак вже використовуються методики, що мають можливість саме запобігання мережевих атак (МА) і включають в себе тільки лише такі дії, як блокування прийому / передачі тих мережевих пакетів, які ідентифікуються як пакети, містяться в атаці.

Методики виявлення і запобігання зводяться до застосування технологій виявлення мережевих атак, які включають в себе програмні та апаратні системи виявлення атак, функціонуючі переважно в TCP / IP мережах і базуються на сигнатурних та статистичних методиках виявлення атак, на основі хостових і мережевих моделей, результатом яких є виявлення атак з метою автоматизації забезпечення захисту ЛОМ.

У таких методиках спільною рисою з формальної точки зору є те, що існує кілька підходів подання повідомлень про виявлені атаки.

При виявленні МА в основному застосовуються методики, узагальнення приватних рішень які будуються з використанням різноманітних методів і технологій. Найбільш відповідні області застосування методики:

- — Класичні методи експертних систем.

- — Нейронні мережі.

- — Нечітка логіка.

- — Візуалізація.

- — Статистика.

- — k-найближчий сусід (метод з теорії розпізнавання).

- — Метод аналізу ієрархій.

Для того, щоб система прийняття рішень могла узагальнювати дані, отримані від різних підсистем системи виявлення вторгнень, необхідно стандартизувати формат повідомлень про атаки, що посилаються цими аналізаторами. Підсистема системи виявлення вторгнень повинна передавати в СПР вектор виду:

.

де А — системний ідентифікатор виявника атаки, С — ідентифікатор виявленої атаки, G — вид атаки, Т — системний час атаки, М — ідентифікатор методу, яким виявлена атака, Р — вірогідність проведення атаки, Рн — нижня межа ймовірності атаки, Рв — верхня межа ймовірності атаки.

Подальша обробка проводиться роздільно для кожного з видів атак. Тимчасова вісь t розбивається на інтервали аналізу Дt. Довжина інтервалу Дt визначається виходячи з типу атаки і швидкості її виявлення підсистемами СВВ. У кожному інтервалі проводиться аналіз повідомлень з метою оцінки узагальненої ймовірності атаки. У ряді робіт, виконаних у суміжних областях, показано, що вироблення оптимального методу об'єднання статистичних гіпотез про виявлення різнорідних об'єктів в практичній ситуації неможлива. Для систем виявлення атак це пояснюється відсутністю даних про апріорні ймовірності атак різних видів, різною природою проаналізованих ознак, неможливістю оцінки спільних рис розподілу значень цих ознак, рознесенням в часі моментів повідомлень про атаки.

Збільшення ймовірності виявлення атаки веде до зростання ймовірності «помилкової тривоги». Для того щоб ймовірність «помилкової тривоги» залишалася в допустимих межах, пропонується використовувати мажоритарний критерій для прийняття рішень. Якщо в системі присутні кілька виявників атак, які виявлятимуть заданий вид атаки, то рішення про наявність атаки приймається в випадку, якщо вона виявлена більш ніж половиною СВА.

Розвитком мажоритарного підходу є вимоги трудомісткої експертної роботи та застосування при обчисленні ймовірності атаки апріорної інформації про властивості підсистем, які реалізуються на основі обчислення зваженої суми значень Pi, де в якості ваги застосовується ступінь довіри до того чи іншого виявника (підсистемі СВВ) при розгляді даної конкретної атаки. Тоді ймовірність виявлення атаки (Класу або групи атак) k може бути представлена виразом:

де m — число аналізаторів, що використовуються в СВВ, Pkj — ймовірність атаки k, передана j-м аналізатором на інтервалі Дti, Wkj — ступінь довіри результатам роботи аналізатора j при виявленні атаки k, причому. Якщо повідомлень про атаки в інтервалі аналізу Дti не зафіксовано, .

Відповідно застосування ймовірнісної оцінки виявлення атак, залежить від числа аналізаторів, ймовірності атаки і ступеня довіри аналізаторам при виявленні атаки.

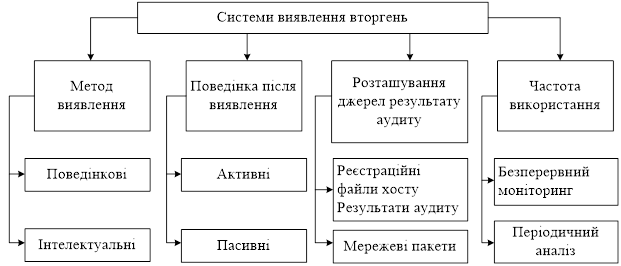

Сучасні засоби захисту можна розділити за характеристиками, що представлені на рисунку 1:

Рис. 1. Характеристики систем виявлення вторгнень

Основними принципами створення засобів виявлення і протидії комп’ютерним атакам є наступні:

- 1. Принцип прозорості. Система виявлення та протидії комп’ютерним атакам (КА) повинна функціонувати у фоновому режимі непомітно для користувачів, не знижуючи оперативності виконання технологічних циклів управління, при цьому забезпечуючи виконання своїх цільових функцій.

- 2. Принцип оптимальності. Розробка системи виявлення та протидії КА повинна проводитися з урахуванням того, що кожен з методів виявлення (протидії) КА дозволяє досить ефективно і достовірно виявляти (нейтралізувати) тільки певні види КА. Тому при створенні системи виявлення та протидії КА повинно бути знайдено оптимальне співвідношення між методами виявлення і протидії КА і способами їх застосування в складі системи.

- 3. Принцип адекватності. Розробляються для реалізації в системі виявлення та протидії КА проектні рішення повинні бути диференційовані залежно від частоти, ймовірності та очікуваного збитку від успішної реалізації кожного виду КА.

- 4. Принцип повноти. Даний принцип полягає у використанні для виявлення КА інформації про стан і значення основних параметрів всіх програмних і технічних елементів пунктів управління АС.

- 5. Принцип адаптивності. Система виявлення та протидії КА повинна створюватися з урахуванням того, що з розвитком АС здійснюватиметься поступова зміна складу і характеристик програмних і технічних засобів АС, що, у свою чергу, призведе до розширення переліку загроз безпеки. Тому при створенні системи виявлення та протидії КА в її складі повинні бути передбачені механізми адаптації системи до мінливих умов функціонування.