Модель доступу до інформаційних ресурсів компанії

Далі в групи в якості членів були додані облікові записи користувачів, створені раніше. Для цього в оснащенні «Active Directory користувачі і комп’ютери» були відкриті властивості облікового запису в підрозділі «Директор підрозділу». У вікні «Властивості: Артем Глевський» була відкрита вкладка «Член груп». Варто зазначити, що обраний обліковий запис вже входить до групи «Користувачі домену… Читати ще >

Модель доступу до інформаційних ресурсів компанії (реферат, курсова, диплом, контрольна)

Для розгортання лісу і домену у відповідність із спланованою раніше структурою був запущений «Майстер установки доменних служб Active Directory». Далі був створений новий домен в лісі, як ім'я кореневого домену лісу було вирішено використовувати «Glevsky.com». Як функціональний рівень було вирішено використовувати «Windows Server 2008», що означає, що всі домени в лісі будуть працювати на рівні Windows Server 2008. На сторінці «Розташування для бази даних, файлів журналу і папки «SYSVOL» дані були прийняті задані за замовчуванням. Далі був заданий пароль для запуску доменних служб «Active Directory» в режимі відновлення служб каталогів для завдань, що виконуються в автономному режимі. Потім був запущений процес налаштування «AD DS», зображений на рис. 3.1, по закінченні якого необхідно перезавантажити сервер.

Рисунок 3.1 — Процес налаштування «AD DS».

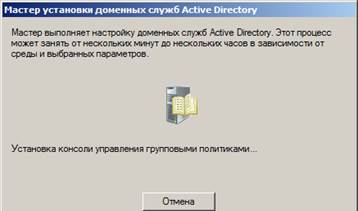

Як видно з рис. 3.2, після розгортання домену була перенесена організаційно-штатна структура компанії на прикладі головного офісу в Києві.

Рисунок 3.2 — Організаційно-штатна структура центрального офісу підприємства.

Потім у кожному із сформованих підрозділів було створено по 3 робітника і по одному керівнику, що відносяться до різних груп безпеки.

Далі в організаційному підрозділі «Users» були створені групи безпеки у відповідності з обраними раніше вимогами. Для того щоб створити обліковий запис об'єкта групи було відкрите оснащення «Active Directory користувачі і комп’ютери». Потім після запуски команди для створення групи з’явиться нове вікно з заголовком «Новий об'єкт — група».

У вікні в полі «Ім'я групи» було введено ім'я групи «Директор». Потім для даної групи був обраний тип «Група безпеки» і область дії «Універсальна». Після цього створений обліковий запис об'єкта група з’явиться в обраному раніше підрозділі «Users».

Аналогічним чином в тому ж підрозділі були створені групи безпеки «Керівники Підрозділів» (Глобальна) і «Робітники» (Локальна).

Далі в групи в якості членів були додані облікові записи користувачів, створені раніше. Для цього в оснащенні «Active Directory користувачі і комп’ютери» були відкриті властивості облікового запису в підрозділі «Директор підрозділу». У вікні «Властивості: Артем Глевський» була відкрита вкладка «Член груп». Варто зазначити, що обраний обліковий запис вже входить до групи «Користувачі домену». Після натискання кнопки «Додати» відкриється нове діалогове вікно «Вибір групи», в якому було введено ім'я «Директор». Після цього користувач «Артем Глевський» став членом групи «Директор».

Далі у властивостях груп «Керівники Підрозділів» і «Робітники» на вкладці «Члени групи» після натискання кнопки «Додати» відкрилося нове діалогове вікно через яке були додані нові члени вищезазначених груп. Членство в різних підрозділах зображено на рис. 3.4.

Рисунок 3.4 — Члени груп.

Потім для кожної з груп були сконфігуровані індивідуальні політики безпеки. У «Windows Server 2008» політику паролів і блокування в домені можна замінити новою гранульованої політикою паролів і блокування, яку називають просто гранульованою політикою паролів. Цю політику можна застосовувати до однієї або декількох груп користувачів в домені.

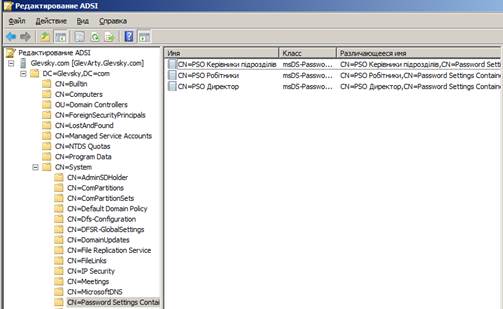

Для створення об'єкта «PSO», що застосовує сувору гранульовану політику паролів до членів груп «Керівники підрозділів» було відкрите оснащення «Редагування ADSI», потім у вікні оснащення на вузлі «Редагування ADSI» правою кнопкою було викликано контекстне меню в якому була обрана команда «Підключення до». Після цього в новому вікні з заголовком «Параметри підключення», зображено на рис. 3.5, в полі «Ім'я» було введено ім'я домену — «Glevsky.com».

В оновленому вікні «Редагування ADSI» були послідовно розгорнуті папки «DC=Glevsky, DC=com, CN=System» і відкритий елемент «CN=Password Settings Container». Всі об'єкти «PSO» створюються і зберігаються в контейнері параметрів паролів «PSC», проте спочатку даний контейнер порожній.

У контейнері «PSC» клацанням правої кнопки миші було викликано контекстне меню, в якому була запущена команда створення нового об'єкту.

Після цього на екран було виведено нове діалогове вікно з заголовком «Створення об'єкта», в якому необхідно було вибрати тип створюваного об'єкта. Тут представлений тільки один тип: «msDS-Password Settings», який є технічним ім'ям класу об'єкта «PSO».

Потім були вказані значення для наступних обов’язкових атрибутів:

- 1) Загальне ім'я: «Керівники Підрозділів». Це назва політики.

- 2) Параметр msDS-PasswordSettingsPrecedence: «1». Параметр, який використовується в якості вартості або пріоритету. Чим вище пріоритет у налаштування пароля PSO, тим менше значення цього параметра.

- 3) Параметр msDS-PasswordReversibleEncryptionEnabled: «False». Цей параметр визначає можливість оборотного шифрування пароля для облікових записів користувачів.

- 4) Параметр msDS-PasswordHistoryLength: «25». Цей параметр визначає кількість неповторним паролів для облікових записів користувачів.

- 5) Параметр msDS-PasswordComplexityEnabled: «True». Встановлений параметр «True», визначає включення вимоги дотримання складності паролів і є рекомендованим.

- 6) Параметр msDS-MinimumPasswordLength: «12». Встановлений параметр «12» визначає мінімальну довжину паролів облікових записів користувачів.

- 7) Параметр msDS-MinimumPasswordAge: «1: 00: 00: 00». Встановлений параметр в 1: 00: 00: 00 (1 день), визначає мінімальний термін дії паролів облікових записів користувачів.

- 8) Параметр msDS-MaximumPasswordAge: «25: 00: 00: 00». Встановлений параметр в 25: 00: 00: 00 (25 днів), визначає максимальний термін дії паролів облікових записів користувачів.

- 9) Параметр insDS-LockoutThreshold: «5». Встановлений параметр в 5, визначає поріг блокування облікових записів користувачів (після 5 невдалих спроб авторизації спрацьовує механізм блокування облікового запису).

- 10) Параметр msDS-LockoutObsewationWindow: «0: 01: 00: 00». Встановлений параметр в 0: 01: 00: 00 (1:00), визначає період скидання лічильника блокувань облікових записів користувачів.

- 11) Параметр msDS-LockoutDuration: «1: 00: 00: 00». Встановлений параметр в 1: 00: 00: 00 (1 день), визначає тривалість блокування заблокованих облікових записів користувачів.

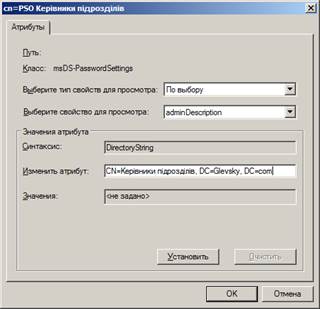

Потім, на сторінці атрибуту msDS-LockoutDuration, були відкорегувати додаткові атрибути. У вікні, в полі «Змінити атрибут» були введені такі дані:

Рисунок 3.6 — Налаштування додаткового атрибута.

Аналогічні дії були пророблені для груп «Робітники» і «Директор». Дані які були введені при налаштуванні нових «PSO» зазначені у таблиці 3.1.

Таблиця 3.1 — Переваги використання одного і кількох доменів.

Атрибути. | PSO Директор | PSO Робітники. | |

msDS-PasswordSettingsPrecedence. | |||

msDS-PasswordReversibleEncryptionEnabled. | False. | False. | |

msDS-PasswordHistoryLength. | |||

msDS-PasswordComplexityEnabled. | True. | True. | |

msDS-PasswordHistoryLength. | |||

msDS-PasswordComplexityEnabled. | True. | True. | |

msDS-MinimumPasswordLength. | |||

msDS-MinimumPasswordAge. | 1:00:00:00. | 1:00:00:00. | |

msDS-MaximumPasswordAge. | 20:00:00:00. | 25:00:00:00. | |

insDS-LockoutThreshold. | |||

msDS-LockoutObsewationWindow. | 0:01:00:00. | 0:01:00:00. | |

msDS-LockoutDuration. | 1:00:00:00. | 1:00:00:00. | |

Рисунок 3.7 — Створені об'єкти PSO

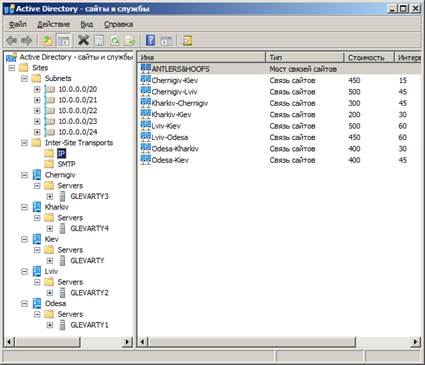

Оскільки компанія «ANTLERS HOOFS» має кілька філіалів, кожен з яких має своє територіальне розташування необхідно встановити в кожному філіалі по контролеру домену. Необхідно забезпечити виконання двох завдань:

- 1) Кожен клієнт при аутентифікації повинен звертатися до найближчого контролеру домену для отримання квитків «Kerberos». При цьому і групові політики також повинні застосовуватися з найближчого контролера.

- 2) Реплікація змін усередині сайту здійснюється згідно зі схемою повідомлень з розкладом, описаної в першій частині статті. Реплікація ж між контролерами, що знаходяться в різних сайтах відбувається тільки за розкладом.

Щоб ці завдання виконувалися ефективно необхідно конфігурувати сайти, які, по суті, є логічним угрупованням клієнтів і контролерів, пов’язаних швидкісними з'єднаннями.

Коли встановлюється «Active Directory», створюється єдиний сайт з ім'ям «Default-First-Site-Name» (надалі сайт можна перейменувати). Якщо не створюються додаткові сайти, то всі наступні контролери домену будуть додаватися до цього сайту. Однак, якщо компанія розташована в декількох місцях з обмеженою пропускною здатністю між ними, то необхідно створити додаткові сайти. Додаткові сайти створюються за допомогою інструменту адміністрування «Active Directory — сайти і служби».

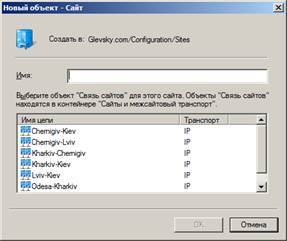

Для створення нових сайтів, на контейнері «Sites» було викликано контекстне меню і обрана команда «Створити сайт». Після введення імені сайту був вибраний зв’язок сайту, який буде використовуватися для з'єднання цього сайту з іншими сайтами. Кожен сайт пов’язаний з однією або більше підмережами IP в «Active Directory». Далі була створена додаткова підмережа в контейнері «Subnets» в інструменті «Active Directory — сайти і служби» і пов’язана з новим сайтом. Все це зображено на рис. 3.8.

Рисунок 3.8 — Створення нового сайту.

Кожен сайт повинен мати, принаймні, один контролер домену. Щоб перемістити існуючий контролер домену в сайт, потрібно клацнути правою кнопкою миші на об'єкті контролера домену в його поточному контейнері «Servers» і вибрати «Перемістити». Потім буде запропонований вибір сайту, в який можна перемістити контролер домену. Якщо встановлюється новий контролер домену, то він буде автоматично розташований в тому сайті, в якому підмережа IP відповідає IP-адресою контролера домену.

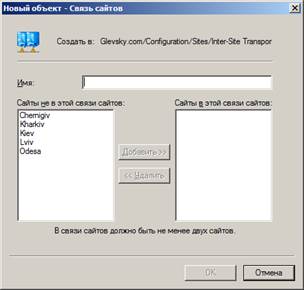

З'єднання «Active Directory», які пов’язують сайти разом, називаються «зв'язками сайту». При установці «Active Directory» створюється єдиний зв’язок сайту з ім'ям «DEFAULTIPSITELINK». Якщо не будуть створені ніякі додаткові зв’язки сайту перш, ніж будуть створені додаткові сайти, то кожен сайт включається в цю задану за замовчуванням зв’язок сайту.

Рисунок 3.9 — Створення зв’язку сайтів.

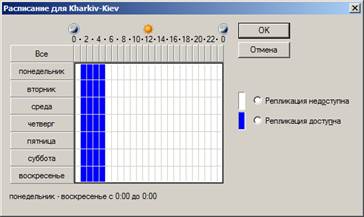

Рисунок 3.10 — Налаштування розкладу реплікації.

Нижче наведені опції конфігурації для всіх зв’язків сайту.

- — вартість — це призначене адміністратором значення, яке визначає відносну вартість зв’язку сайту. вартість зазвичай відображає швидкість мережної передачі і витрати, пов’язані з її використанням.

- — графік реплікації - визначає, в який час протягом дня зв’язок сайту доступний для реплікації.

- — інтервал реплікації - визначає інтервали часу, через які сервери-плацдарми перевіряють з’явлення модифікацій каталогу на серверах-плацдармах інших сайтів.

Мости зв’язків сайту можуть використовуватися для конфігурування реплікації в ситуаціях, коли компанія має кілька сайтів, пов’язаних з високошвидкісною базової мережею, і кілька менших сайтів, які з'єднуються з кожним великим центром через повільні з'єднання. У цих випадках мости зв’язків сайту можна використовувати для більш ефективного управління потоком трафіку реплікації. Створення мостів зв’язків сайту зображено на рис. 3.11.

Рисунок 3.11 — Створення мосту зв’язків сайтів.

При створенні моста зв’язків необхідно визначити, який зв’язок сайту є частиною мосту. Будь-які зв’язки сайту, які додаються до мосту зв’язків сайту, розглядаються по відношенню один до одного як транзитивні; зв’язку сайту, не включені в міст зв’язків сайту, транзитивними не є.

Реплікація між сайтами виконується через сервери-плацдарми. За замовчуванням генератор міжсайтової топології (ISTG) [6] автоматично ідентифікує сервер-плацдарм при обчисленні топології реплікації між сайтами.

У деяких випадках необхідно управляти тим, які контролери домену будуть використовуватися в якості серверів-плацдармів. Робота сервера-плацдарму може додавати істотне навантаження на контролер домену, якщо є багато змін інформації каталогу і встановлено часте проведення реплікації. Для конфігурування серверів-плацдармів потрібно отримати доступ до об'єктів в інструменті адміністрування «Active Directory — сайти і служби», клацнувши правою кнопкою миші на імені сервера, а потім вибрати «Властивості». Таким чином отриманий доступ до опції конфігурування сервера як привілейованого сервера-плацдарму для передачі даних по SMTP або по IP, зображено на рис. 3.12.

Рисунок 3.12 — Налаштування серверу-плацдарму.

Перевага конфігурування привілейованих серверів-плацдармів полягає в гарантії того, що серверами-плацдармами будуть обрані контролери домену, зазначені адміністратором. Якщо адміністратор захоче контролювати те, які сервери використовуються в якості серверів-плацдармів, то можна конфігурувати привілейований сервер-плацдарм для кожного розділу, який потрібно реплікувати в сайт.

Конфігурування привілейованих серверів-плацдармів обмежує можливості ISTG вибирати сервер-плацдарм, тобто завжди буде вибиратися сервер, який налаштований як привілейований. Якщо цей сервер не буде працювати й інші сервери не будуть призначені в якості серверів-плацдармів для даного розділу каталогу, то ISTG не вибиратиме інший сервер-плацдарм, і реплікації припиняться доти, поки сервер не буде знову доступний.

Рисунок 3.13 — Структура сайтів компанії «ANTLERS&HOOFS».

Таким чином після виконання вищезазначених дій було вироблено тестове розгортання розробленої моделі каталогу «Active Directory» на базі серверної операційної системи «Windows Server 2008 R2» стосовно до центрального офісу компанії.