Анатомія DoS атак

Flood — посилка на адресу жертви величезної кількості безглуздих (рідше — осмислених) пакетів. Метою флуду може бути канал зв’язку або ресурси машини. У першому випадку потік пакетів займає весь пропускний канал і не дає машині, що атакується, можливість обробляти легальні запити. У другому — ресурси машини захоплюються за допомогою багатократного і дуже частого звернення до якого-небудь сервісу… Читати ще >

Анатомія DoS атак (реферат, курсова, диплом, контрольна)

DoS атаки поділяються на локальні і віддаленні. До локальних відносяться різні експлойти, форк — бомби і програми, що відкривають по мільйону файлів або запускають якийсь циклічний алгоритм, який зжирає пам’ять і процесорні ресурси. На всьому цьому ми зупинятися не будемо. А ось віддалені DoS-атаки розглянемо детальніше. Вони діляться на два види:

- 1. Віддалена експлуатація помилок в ПЗ з метою привести його в неробочий стан.

- 2. Flood — посилка на адресу жертви величезної кількості безглуздих (рідше — осмислених) пакетів. Метою флуду може бути канал зв’язку або ресурси машини. У першому випадку потік пакетів займає весь пропускний канал і не дає машині, що атакується, можливість обробляти легальні запити. У другому — ресурси машини захоплюються за допомогою багатократного і дуже частого звернення до якого-небудь сервісу, що виконує складну, ресурсоємну операцію. Це може бути, наприклад, тривале звернення до одного з активних компонентів (скрипту) web-сервера. Сервер витрачає всі ресурси машини на обробку запитів що атакує, а користувачам доводиться чекати.

Рис. 1.1 DоS атака

У традиційного виконання (один атакуючий — одна жертва) зараз залишається ефективним лише перший вигляд атак. Класичний флуд даремний. Просто тому що при сьогоднішній ширині каналу серверів, рівні обчислювальних потужностей і повсюдному використанні різних анти-DoS прийомів в ПЗ (наприклад, затримки при багатократному виконанні одних і тих же дій одним клієнтом), що атакує перетворюється на докучливого комара, не здатного завдати якого б то не було збитку. Але якщо цих комарів наберуться сотні, тисячі або навіть сотні тисяч, вони легко покладуть сервер на лопатки. Натовп — страшна сила не лише в житті, але і на комп’ютерному світі. Розподілена атака типу «відмова в обслуговуванні» (DDoS), зазвичай здійснювана за допомогою безлічі зомбіфіціруваних хостів, може відрізувати від зовнішнього світу навіть найстійкіший сервер, і єдиний ефективний захист — організація розподіленої системи серверів (але це по кишені далеко не всім).

DDoS атака (від англ. Distributed Denial of Service, розподілена атака типу «відмова в обслуговуванні») — атака на обчислювальну систему, виконувана з великої кількості комп’ютерів, з метою довести її до відмови. Тобто створити такі умови, при яких легітимні (правомірні) користувачі системи не можуть отримати доступ до надаваних системою ресурсів (серверів), або цей доступ ускладнений [1].

Спочатку, DDoS-атаки використовувалися для перевірки пропускної здатності каналу, однак, з часом кіберзлочинці усвідомили всі шкідливі можливості цієї технології і прийняли її на своє «озброєння». Тепер DDoS-атаки використовуються кіберзлочинцями в самих різних цілях: тиск на користувачів; блокування ключових вузлів мережі Інтернет; порушення працездатності інтернет-сервісів компаній, бізнес яких заснований на web-сервісах; в конкурентній боротьбі; в політичній конкуренції і т.д. Відповідно, прибутковість такого бізнесу досить висока. Наслідки DDoS-атак можуть призвести до втрати ключових ресурсів мережі, додатків і систем ведення бізнесу, втрати репутації, фінансових втрат і т.п. Так само DDoS-атаки можуть використовуватися для відволікання уваги при запуску інших шкідливих програм, наприклад, для викрадення конфіденційних даних.

Цілями таких атак є створення умов, за яких правомірні користувачі позбавляються можливості доступу до надаваних системою ресурсів (або цей доступ виявляється ускладненим). Сама по собі DDoS-атака виглядає як різке збільшення кількості трафіку на вузлі мережі що атакується.

Існує кілька варіантів класифікацій DDoS-атак за типами. Умовно виділяється кілька методик, що найчастіше використовуються кіберзлочинцями:

- · руйнуючі - атаки, проведені таким способом, призводять до того, що вузол мережі стає повністю недоступним: зависає, знищується операційна система, конфігурація пристроїв тощо, такі атаки проводяться за допомогою вразливостей, що знаходяться в програмному забезпеченні;

- · атаки на ресурси системи — при такій атаці формується велика кількість безглуздих або сформованих в неправильному форматі запитів до вузлів мережі або додатків, що призводить до значного зниження продуктивності комп’ютерної системи або мережного обладнання.

Метою такої атаки є відмова роботи системи через вичерпання її ресурсів.

Найчастіше, при проведенні DDoS-атаки використовується кілька типів атак, що, в значній мірі ускладнює протидію DDoS-атакам.

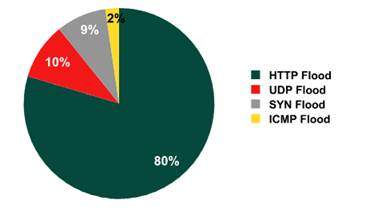

За даними Лабораторії Касперського найбільш популярним видом атаки являється HTTP-Flood (80%), коли на сайт що атакується одночасно відправляється безліч HTTP-запитів. Зловмисники використовують різні технології проведення атак цього типу. У 55% випадків атак типу HTTP-Flood боти намагаються звернутися до якоїсь однієї сторінки сайту; на другому місці з показником 22% знаходяться атаки на різні форми авторизації; третє місце (12%) зайняли атаки з використанням численних спроб скачування будь-якого файлу з сайту. І лише в одному випадку з 10 проводяться більш складні атаки, коли зловмисники намагаються замаскувати дії ботів під поведінку справжніх користувачів[3].

На другому місці з показником 10% розташувалися атаки типу UDP Flood. Боти, що здійснюють такі атаки, покладаються на «грубу силу», тобто генерують величезну кількість досить невеликих за розміром (наприклад, по 64 байти) сміттєвих пакетів.

На третьому і четвертому місцях у рейтингу популярності у зловмисників стоять атаки типу SYN Flood (8%) і ICMP Flood (2%) відповідно. Описана діаграма показана на Рис. 1.2.

Рис. 1.2 Типи DDoS-атак

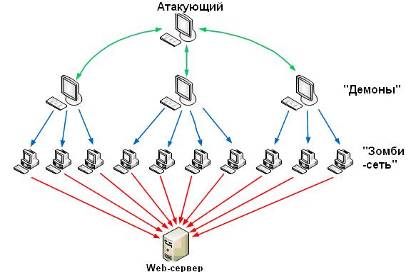

У більшості випадків, мережа, з якої виконується DDoS-атака, має організацію, що включає три рівні. Така мережа називається «кластер DDoS». Вгорі кластера знаходяться один або кілька комп’ютерів, з яких починається і координується атака. На другому рівні - головні (оброблювальні) комп’ютери, які безпосередньо передають сигнал про початок атаки на наступний рівень. Третій рівень — заздалегідь організована ботнет мережа.

Ботнет мережа — це мережа «комп'ютерів — зомбі», що потрапили під управління кіберзлочинців після зараження. Найчастіше бот у складі ботнета є програмою, потай встановленої на пристрій жертви і дозволяє зловмиснику виконувати якісь дії з використанням ресурсів зараженого комп’ютера. Зазвичай використовуються для несхвалюваних або нелегальних дій — розсилка спам-листів, добірка паролів на віддалених комп’ютерах і сервісах, використання при проведенні DDoS-атак[2].

Управління зазвичай отримують в результаті встановлення на комп’ютер невидимого не виявляємого користувачем у щоденній роботі програмного забезпечення без відома користувача. Відбувається зазвичай через:

- · зараження комп’ютера вірусом через уразливість в програмного забезпечення (помилки в браузерах, поштових клієнтах, програмах перегляду документів, зображень, відео);

- · використання недосвідченості або неуважності користувача — маскування під «корисний вміст»;

- · використання санкціонованого доступу до комп’ютера (рідко);

- · перебір варіантів адміністраторського пароля до мережевих ресурсів, що розділяються (зокрема, до ADMIN $, що дозволяє виконати віддалено програму) — переважно в локальних мережах.

Загальна схема ієрархічної структури DDoS-атаки зображена на Рис. 1.3. Простежити таку структуру у зворотному напрямку і виявити адресу вузла, який організував атаку, практично неможливо. Максимум того, що може атакується, це визначити адреси агентів. Спеціальні заходи в кращому випадку приведуть до «комп'ютеру-демону». Але в даній ситуації і комп’ютери-агенти, і «комп'ютери-демони» самі є потерпілими (скомпрометованими).

«Зомбі-мережа» створюється шляхом зараження комп’ютерів (як правило, це домашня машина, підключена до виділеного каналу) троянської програмою. Ця програма потрапляє на комп’ютер користувача, найчастіше, при необережному поводженні з електронною поштою, наприклад, відкриття вкладень в лист, або при відвідуванні зараженого сайту, коли зловмисник може, використовуючи вразливості браузера або операційної системи, встановити на комп’ютер користувача шкідливу програму. Така програма може протягом довгого часу нічим деструктивним себе не проявляти. Часто власник комп’ютера навіть не підозрює, що його машина заражена і повністю підконтрольна комусь невидимому.

Команда до атаки віддається, наприклад, в чаті. Господар пише фразу, яка містить адресу сайту-жертви. Мережа «зомбі-машин» починає працювати. Запити йдуть з багатьох точок Мережі, йдуть з високою частотою, і сайт, який вони атакують, починає не справлятися з великим потоком звичайних запитів, перестає відповідати на легітимні запити і, нарешті, зависає. [8].

Рис. 1.3 Архітектора DDoSмережі

При досить великій мірі вивченості процесу утворення ботнет мереж, протистояння кіберзлочинцям виявляється досить складним завданням.

Справа в тому, що зворотний шлях від жертви до кіберзлочинця простежити досить складно, тому найчастіше вони залишаються не розкритими. Через ці обставини і з’явився вид кримінального бізнесу в мережі Інтеренет — створення ботнет мереж і подальша передача або здача їх в оренду замовнику для проведення DDoS-атак і розсилки спам — листів.

Практично у всіх країнах світу DDoS-атаки є кримінальним злочином, але за гратами їх організатори виявляються надзвичайно рідко. У наші дні організацією DDoS-атак займаються не одинаки, а організовані злочинні групи. Їх розгалуженість, організаційна та географічна, дозволяє успішно протистояти діям правоохоронних органів.

Сучасні системи виявлення вторгнень і атак являють собою програмні або апаратно-програмні рішення, які автоматизують процес контролю подій, що протікають в комп’ютерній системі або мережі, а також самостійно аналізують ці події в пошуках ознак проблем безпеки, ці системи стали необхідним компонентом інфраструктури безпеки більшості організацій.