Аналіз ринку програмного забезпечення для боротьби з DDoS-атаками

Технологія Cisco Clean PIPes передбачає використання модулів Cisco Anomaly Detector і Cisco Guard, а також різні системи статистичного аналізу мережевого трафіку, засновані на даних, одержуваних з маршрутизаторів по протоколу Cisco Netflow. При цьому Anomaly Detector і системи статистичного аналізу трафіку виступають в якості систем виявлення DDoS-атак, а Cisco Guard як засіб протидії вже… Читати ще >

Аналіз ринку програмного забезпечення для боротьби з DDoS-атаками (реферат, курсова, диплом, контрольна)

На ринку існують два основних вендора, що пропонують спеціалізовані системи для боротьби з DDoS-атаками операторського класу (Cisco Systems і Arbor Networks), а також ряд продуктів, придатних для вирішення даного завдання в менших обсягах або орієнтованих на окремі випадки. В залежності від популярності сайту і потужності атак захист може коштувати від тисяч до десятків тисяч доларів на місяць. Наприклад, обладнання від компанії Cisco Systems, буде коштувати близько $ 40 000.

Рішення від компанії Cisco для захисту від DDoS-атак.

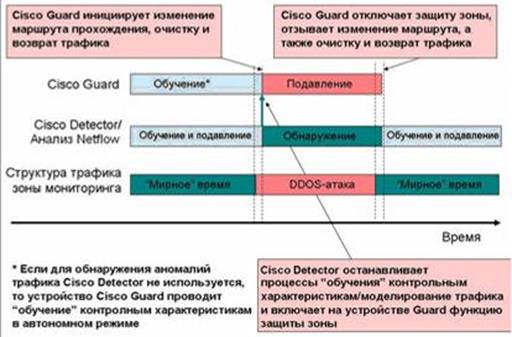

Технологія Cisco Clean PIPes передбачає використання модулів Cisco Anomaly Detector і Cisco Guard, а також різні системи статистичного аналізу мережевого трафіку, засновані на даних, одержуваних з маршрутизаторів по протоколу Cisco Netflow. При цьому Anomaly Detector і системи статистичного аналізу трафіку виступають в якості систем виявлення DDoS-атак, а Cisco Guard як засіб протидії вже виявленої атаці. На відміну від інших способів захисту від DDoS-атак, рішення Cisco Clean PIPes щодо захисту від DDoS-атак дозволяє не просто блокувати атакуючі адреси, а відокремити шкідливий трафік від звичайного. Захист мережі від DDoS забезпечують три основнве функції, які пропонує рішення:

Виявлення — при роботі мережі в штатних умовах відбувається навчання контрольним характеристикам трафіку, на підставі яких визначаються аномалії структури трафіку (відхилення від контрольних характеристик), що сигналізують про початок інциденту. Будь-яке відхилення в структурі трафіку, що перевищує певний граничне значення, викликає спрацьовування сигналу тривоги.

Придушення — процес «чистки» трафіку (анти-спуфинг, розпізнавання аномалій, перевірка пакетів і «очищення»: відкидання «поганого» трафіку і дозвіл проходження «хорошого» до кінцевого призначення).

Зміна маршруту проходження трафіку і повернення трафіку — в рамках зміни маршруту проходження трафіку на маршрутизатор в опорній мережі направляються інструкції про зміну маршруту проходження «брудного трафіку» (лавиноподібний потік з встановленим бітом SYN, пакети зі зміненим адресою і т.п.), таким чином, щоб він проходив через пристрій Cisco Guard. Після закінчення «чистки», пристрій Cisco Guard повертає очищений трафік назад у мережу.

Рис. 3.2 Схема роботи компонентів

Cisco Clean PIPes Cisco Clean PIPes — комплексне глобальне рішення, що включає системи виявлення аномалій і придушення DDoSатак. На відміну від існуючих способів захисту від DDoS — атак рішення Cisco Clean PIPes може точно відрізняти «шкідливий» трафік, що направляється на важливий хост або додаток, від «легітимного». В процесі реалізації проекту рішення розгортається поруч з маршрутизаторами і комутаторами і легко масштабується, завдяки чому усуваються будь — які точки можливого збою і не погіршується швидкодія і надійність існуючих мережевих компонентів. Основний недолік такого рішення — висока ціна, тільки дуже великі компанії можуть собі дозволити установку обладнання від Cisco.

Ados — система захисту веб — сервера від DDoSатак.

Головним робочим процесом Ados є демон ados_daemon, який отримує доступ до TCP пакетам, посланим HTTP клієнтами, до їх обробки TCP / IP стеком в ядрі, і може або пропустити пакет, або відкинути його. Рішення про долю пакета приймається за результатами пошуку IPадреси джерела пакета в списках IPадрес, які формуються в процесі роботи Ados (або завантажуються при старті демона). Таких списків підтримується три:

- · Ban list (банлист, чорний список): IPадреси, пакети з яких блокуються. Цей список має найвищий пріоритет.

- · White list (білий список): IPадреси, що не записуються в банлист незалежно від характеру і частоти приходять з них HTTPзапитів.

- · Track list (треклист): IP-адреси, з яких зареєстровані HTTPзапити, але рішення за якими ще не прийнято.

Кожному класу запитів присвоюється певна вага (задається в конфігурації Ados). Ця вага вибирається виходячи з навантаження на веб-сервер, створюваної запитом цього класу, характеру запитів, що генеруються легальними відвідувачами на відміну від ботів, конфігурації працюють на сервері скриптів і т.п. При реєстрації першого запиту з будь — якого IP інформація про це IP і кількості запитів кожного класу з нього поміщається в трек-лист і зберігається протягом деякого проміжку часу (track period, період аналізу). Кожен запит з даного IP, зареєстрований за період аналізу, збільшує лічильник запитів відповідного класу. Після закінчення періоду аналізу обчислюється «усереднена частота запитів»:

rate = (C 1 * W 1+ C 2 * W 2 + … + Cn * Wn) / track _ period,.

Ci — кількість запитів одного класу,.

Wi — вага цього класу, яка порівнюється з порогом спрацьовування flt_rate_threshold (задається в конфігурації). При перевищенні порогу IP поміщається в бан-лист, якщо він не присутній у білому списку.

Після приміщення IP в бан-лист паралельно з поточною обробкою пакетів запускається задача зворотного резолвінг (якщо Резолвер не відключений конфігурації). Якщо визначити ім'я хоста для даного IP вдається, і воно належить домену зі списку «хороших» доменів, то IP переміщається в білий список і більше не блокується.

Ados — система недорогий, але універсальний метод боротьби з атаками DDoS.