Найбільш поширені загрози

Найпростіший приклад віддаленого споживання ресурсів — атака, що отримала найменування «SYN-повінь». Вона являє собою спробу переповнити таблицю «напіввідкритих» TCP-з'єднань сервера (встановлення з'єднань починається, але не закінчується). Така атака щонайменше ускладнює встановлення нових сполук з боку легальних користувачів, тобто сервер виглядає як недоступний. Небезпеку становить незахищений… Читати ще >

Найбільш поширені загрози (реферат, курсова, диплом, контрольна)

Найчастішими і найнебезпечнішими (з точки зору розміру шкоди) є ненавмисні помилки штатних користувачів, операторів, системних адміністраторів та інших осіб, які обслуговують комп’ютерну мережу [7].

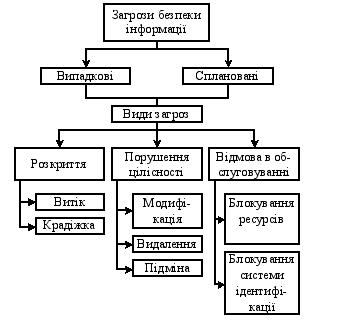

Інші загрози доступності можна класифікувати за компонентами інформаційної системи, на які націлені загрози:

- · відмова користувачів;

- · внутрішня відмова мережі;

- · відмова підтримуючої інфраструктури.

Зазвичай стосовно користувача розглядаються наступні загрози:

- · небажання працювати з інформаційною системою;

- · неможливість працювати з системою через відсутність відповідної підготовки;

- · неможливість працювати з системою в силу відсутності технічної підтримки.

По відношенню до підтримуючої інфраструктури рекомендується розглядати наступні загрози:

- · Порушення роботи (випадкове або навмисне) систем зв’язку, електроживлення, водо-та/або теплопостачання, кондиціонування;

- · руйнування або пошкодження приміщень;

- · неможливість або небажання обслуговуючого персоналу та/або користувачів виконувати свої обов’язки.

Програмні атаки

Як засіб виведення мережі зі штатного режиму експлуатації може використовуватися агресивне споживання ресурсів (зазвичай — смуги пропускання мереж, обчислювальних можливостей процесорів або оперативної пам’яті). По розташуванню джерела загрози таке споживання підрозділяється на локальне та віддалене. При прорахунках в конфігурації системи локальна програма здатна практично монополізувати процесор і / або фізичну пам’ять, звівши швидкість виконання інших програм до нуля.

Найпростіший приклад віддаленого споживання ресурсів — атака, що отримала найменування «SYN-повінь» [7]. Вона являє собою спробу переповнити таблицю «напіввідкритих» TCP-з'єднань сервера (встановлення з'єднань починається, але не закінчується). Така атака щонайменше ускладнює встановлення нових сполук з боку легальних користувачів, тобто сервер виглядає як недоступний.

По відношенню до атаки «Papa Smurf» уразливі мережі, що сприймають ping-пакети з широкомовними адресами. Відповіді на такі пакети «з'їдають» смугу пропускання.

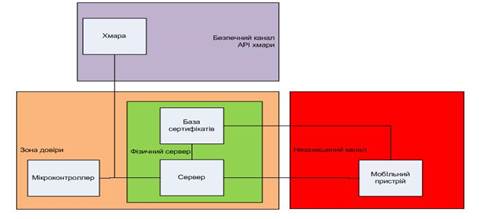

Рис. 3.1 Схема передачі даних

База сертифікатів — частина фізичного сервера, що зберігає всі цифрові підписи, до яких має повний доступ логічний сервер та частковий доступ користувач зі свого мобільного пристрою.

Мікроконтролер — пристрій, що безпосередньо відповідає за керування розумним домом.

В рамках локальної мережі (мережі сервера) дані вважаються умовно захищеними.

Небезпеку становить незахищений канал користувача. Один з класичних сценаріїв — man-in-the-middle, тобто можливість інших осіб підключитись в канал між сервером та користувачем та видавати себе за когось з цих ключових осіб, беручи на себе роль невидимого посередника. Для того, щоб не допустити витік інформації, слід використовувати схеми з шифрування даних.