Оцінка стійкості роботи комп'ютерної інформаційної системи в умовах дії загрозливих чинників НС

Переповнювання буфера — це одна з помилок програмування, яка використовується зловмисниками. Переповнювання буфера важче виявити, ніж слабкі паролі або помилки конфігурації. Переповнювання буфера особливе небезпечно тим, що дозволяє зловмисникам виконати практично будь-яку команду в системі. Переповнювання буфера можна виявити в результаті дослідження початкового коду програм. Існує декілька… Читати ще >

Оцінка стійкості роботи комп'ютерної інформаційної системи в умовах дії загрозливих чинників НС (реферат, курсова, диплом, контрольна)

Існує велика кількість чинників надзвичайних ситуацій техногенного, природнього, соціально-політичного та воєнного характеру, які загрожують роботі інформаційної системи (ІС). До них можна віднести віруси, хакерські атаки, датчики збору інформації, іонізуюче та електромагнітне випромінювання, а також дії зловмисників, спрямовані на ІС з метою незаконного заволодіння інформацією, перешкоджання роботі мережі тощо [17].

Саме тому, доцільно дослідити безпеку роботи ІС в умовах дії загрозливих чинників надзвичайних ситуацій. На основі проведених досліджень будуть розроблені заходи, які підвищать безпеку роботи ІС, що дозволить зменшити матеріальні та фінансові витрати, збитки у разі виникнення надзвичайної ситуації.

Оцінка стійкості роботи системи — це всебічне вивчення обстановки, яка може скластися під час надзвичайної ситуації та визначення її впливу на діяльність підприємства. Мета дослідження полягає в тому, щоб виявити слабкі місця в роботі об'єкта та виробити найбільш ефективні пропозиції, спрямовані на підвищення його стійкості.

Дослідження стійкості роботи комп’ютерної інформаційної системи в умовах дії загрозливих чинників НС (код НС 10 900).

Стійкість роботи комп’ютерної інформаційної системи напряму залежить від стабільності роботи систем зв’язку та телекомунікацій.

Надійність роботи системи зв’язку — це здатність мережі зв’язку виконувати задані функції з передачі інформації за встановленою нормами достовірністю протягом тривалого часу. По мірі збільшення швидкості передачі інформації зростають вимоги до надійності лінії зв’язку, так як втрати від її простою ростуть пропорційно швидкості передачі інформації.

Причиною аварії систем зв’язку та телекомунікацій можуть бути атаки на мережу.

Розглянемо найбільш поширені види атак на мережу:

- — сніфери пакетів;

- — ІР — спуфінг;

- — DoS — атака;

- — віруси та додатки типу «троянський кінь»;

- — переповнення буфера [18].

Sniffer — деякий прослуховуючий пристрій, впроваджений в мережу для перехоплення переданих даних. Захиститись від такої атаки можна за допомогою автентифікації та шифрування.

IP-спуфінг — вид атаки, суть якої полягає у використанні чужої IP-адреси з метою обману системи безпеки. Для зниження загрози спуфінгу необхідно використати контроль доступу — найпростіший спосіб протидії IP-спуфінгу, і полягає в правильному розмежуванні управління доступом.

Відмова в обслуговування (DoS) є найбільш відомою формою хакерських атак. Крім того, проти атак такого типу найважче створити стовідсотковий захист.

Атаки DoS відрізняються від атак інших типів. Вони не націлені на отримання доступу до мережі або на отримання з цієї мережі будь-якої інформації. Атака DoS робить мережу недоступною для звичайного використання за рахунок перевищення допустимих меж функціонування мережі, операційної системи або програми. Більшість атак DoS спирається не на програмні помилки або проломи в системі безпеки, а на загальні слабкості системної архітектури. Деякі атаки зводять до нуля продуктивність мережі, переповнюючи її небажаними і непотрібними пакетами або повідомляючи помилкову інформацію про поточний стан мережевих ресурсів. Цьому типу атак важко запобігти, так як для цього потрібна координація дій з провайдером. Якщо трафік, призначений для переповнення мережі, не зупинити у провайдера, то на вході в мережу зробити це не можливо, тому що вся смуга пропускання буде зайнята.

Загроза атак типу DoS може знижуватися трьома способами:

- — функції анти-спуфінга — правильна конфігурація функцій анти-спуфінга на маршрутизаторах і міжмережевих екранах допоможе знизити ризик DoS;

- — функції анти-DoS — правильна конфігурація функцій анти-DoS на маршрутизаторах і міжмережевих екранах може обмежити ефективність атак;

- — обмеження обсягу графіка (traffic rate limiting) — організація може попросити провайдера обмежити обсяг графіка.

Віруси — шкідливі програми, здатні до самокопіювання і саморозсилки. З моменту створення до моменту виявлення вірусу проходять години, дні, тижні, а іноді і місяці. Це залежить від того, наскільки швидко проявляються наслідки зараження. Після виявлення факту зараження і поширення нового різновиду вірусу потрібно від пари годин до кількох тижнів на виявлення сигнатури, створення протидії і включення його сигнатури в базу даних противірусної програми [19].

Переповнювання буфера — це одна з помилок програмування, яка використовується зловмисниками. Переповнювання буфера важче виявити, ніж слабкі паролі або помилки конфігурації. Переповнювання буфера особливе небезпечно тим, що дозволяє зловмисникам виконати практично будь-яку команду в системі. Переповнювання буфера можна виявити в результаті дослідження початкового коду програм. Існує декілька автоматизованих сценаріїв, використовуваних для пошуку вірогідного переповнювання буфера. До таких програмних засобів відноситься програма SPLINT, яка проводить перевірку коду перед його компіляцією [18].

Дослідження безпеки роботи інформаційної системи передачі даних в умовах дії електромагнітного імпульсу При оцінці стійкості об'єкта проводиться аналіз і оцінка стійкості роботи всіх елементів, що піддаються дії ЕМІ. Забезпечення високої надійності роботи електротехнічної і електронної апаратури, кабельних і повітряних ліній може бути досягнуто при наявності високого перехідного затухання між джерелом перешкод і колами.

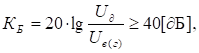

За критерій стійкості роботи інформаційних систем або окремих їх елементів в умовах дії електромагнітних випромінювань можна прийняти коефіцієнт безпеки:

— допустиме коливання напруги живлення, В;

— напруга наведена за рахунок електромагнітних випромінювань у вертикальних (горизонтальних) струмопровідних частинах, В.

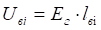

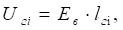

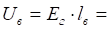

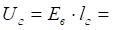

На кожній дільниці визначається максимальна довжина струмопровідних частин (в горизонтальних і вертикальних частинах lві=0,05 м, lгі=0,05 м) за допомогою формул:

[B];

[B].

ЕМІ Ев=10,9 кВ/м.

545 (В);

545 (В).

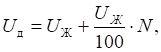

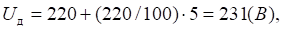

Визначаємо допустиме коливання напруги живлення за формулою:

де — напруга живлення (В);

N — допустимі коливання, (N=5%).

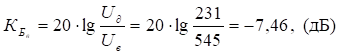

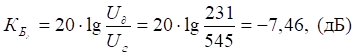

Визначаємо коефіцієнти безпеки за формулою:

Для усіх інших блоків розрахунок проводиться аналогічно, результати занесемо у таблицю 4.3.

Таблиця 4.3 — Розрахунок блоків оцінки стійкості роботи інформаційної системи.

№. | Елемент ІС. | lв, (м). | lг, (м). | Кбв, (дБ). | Кбг, (дБ). | Стан об'єкта. | |

Процесорний блок. | 0,05. | 0,05. | — 7,46. | — 7,46. | Не стійкий. | ||

Блок живлення. | 0,5. | 0,4. | — 27,46. | — 25,52. | Не стійкий. | ||

МПК. | 0,4. | 0,2. | — 25,52. | — 19,50. | Не стійкий. | ||

Блок введення/виведення. | 0,5. | — 33,48. | — 27,46. | Не стійкий. | |||

Блок пам’яті. | 0,25. | 0,05. | — 21,44. | — 7,46. | Не стійкий. | ||

Дисплейний блок. | 0,35. | 0,45. | — 24,36. | — 26,54. | Не стійкий. | ||

Так, як Кб<40 (дБ), апаратура буде не стійка в роботі і потрібно проводити екранування. Використаємо захисний екран зі сталі.