Вступ.

Основи криптографічного захисту інформації

Зважаючи на алгоритмічну схожість SHA-2 зі SHA-1 і наявність в останньої потенційних вразливостей шукаються кращі альтернативи. Новий стандарт називатиметься SHA-3, його визначать на конкурсі, який проводитиме Національний інститут стандартів і технологій в 2008;2012 роках. SHA-2 — збірна назва односторонніх хеш-функцій SHA-224, SHA-256, SHA-384 і SHA-512. Хеш-функції призначені для створення… Читати ще >

Вступ. Основи криптографічного захисту інформації (реферат, курсова, диплом, контрольна)

На сучасному етапі розвитку обчислювальної техніки і можливості проведення криптоаналізу з використанням розподілених інформаційних систем, багатьом телекомунікаційним додаткам потрібні більш висока стійкість і відповідність використовуваних механізмів захисту (як шифрування, так і формування цифрових відбитків). Тому після введення нових стандартів шифрування (AES конкурс, Нессі) і переходу на більш високі розрядності чисел в асиметричної криптографії було прийнято рішення про зміну механізму вироблення цифрових відбитків і заміні стандарту Secure Hash Standard (FIPS 180−2). В результаті був розроблений набір алгоритмів SHA-2, який дозволяє формувати відбитки завдовжки 256 і 512 бітів (а також проміжні варіанти на їх основі: 224, 320 і 384 бітів). У стандарті FIPS-180−2 описується використання трьох варіантів SHA-2.

ХЕШ-ФУНКЦІЯ SHA-2

SHA-2 — збірна назва односторонніх хеш-функцій SHA-224, SHA-256, SHA-384 і SHA-512. Хеш-функції призначені для створення «відбитків» або «дайджестів» повідомлень довільної бітової довжини. Застосовуються в різних додатках або компонентах, пов’язаних із захистом інформації.

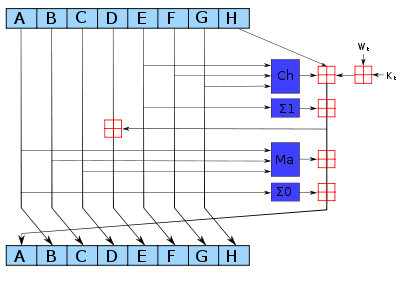

Рисунок 1.1 Схема однієї ітерації алгоритмів SHA-2.

Початкове повідомлення після доповнення розбивається на блоки, кожен блок — на 16 слів. Алгоритм пропускає кожен блок повідомлення через цикл з 64-ма чи 80-ма ітераціями (раундами). На кожній ітерації 2 слова перетворюються, функцію перетворення задають інші слова. Результати обробки кожного блоку складаються, сума є значенням хеш-функції.

Алгоритм використовує такі бітові операції:

ѕ - Конкатенація,.

ѕ - Додавання,.

ѕ And — Побітове «І»,.

ѕ Or — Побітове «АБО»,.

ѕ Xor — Виключне «АБО»,.

ѕ Shr (Shift Right) — Логічний зсув вправо,.

ѕ Rotr (Rotate Right) — Циклічний зсув вправо.

У наступній таблиці показані деякі технічні характеристики різних варіантів SHA-2. «Внутрішній стан» означає проміжну хеш-суму після обробки чергового блоку даних:

Табл. 1.1 Технічні характеристики SHA-2.

Геш-функція. | Довжина дайджесту повідомлення (біт). | Довжина внутрішнього стану (біт). | Довжина блоку (біт). | Максимальна довжина повідомлення (біт). | Довжина слова (біт). | Кількість ітерацій в циклі. |

SHA-256/224. | 256/224. | 2 64 — 1. | ||||

SHA-512/384. | 512/384. | 2 128 — 1. |

1.2 В 2003 році Гілберт і Хандшух досліджували SHA-2, але не знайшли будь-яких вразливостей[6]. Проте в березні 2008 року індійські дослідники Сомітра Кумар Санада і Палаш Саркар опублікували знайдені ними колізії для 22 ітерацій SHA-256 і SHA-512. У вересні того ж року вони представили метод конструювання колізій для усічених варіантів SHA-2 (21 ітерація)[8].

Криптоаналіз геш-функції досліджує стійкість алгоритму, щонайменше, до наступних видів атак:

ѕ Знаходження колізій, тобто різних повідомлень з однаковим хешем.

ѕ Знаходження прообразу, тобто невідомого повідомлення за його гешем.

Від стійкості геш-функції до знаходження колізій залежить безпека електронного цифрового підпису з використанням цього геш-алгоритму. Від стійкості до знаходження прообразу залежить безпека зберігання хешів паролів для аутентифікації.

Зважаючи на алгоритмічну схожість SHA-2 зі SHA-1 і наявність в останньої потенційних вразливостей шукаються кращі альтернативи. Новий стандарт називатиметься SHA-3, його визначать на конкурсі, який проводитиме Національний інститут стандартів і технологій в 2008;2012 роках[11].