Розділ 3. Аналіз та захист від DDоS-атак

У нормальному режимі роботи дані пристрої не повинні чинити жодного впливу на що проходить трафік. У разі ж атаки пристрій «очищення» затримує трафік, ідентифікований як DDoS-пакети, не допускаючи її потрапляння у відносно вузькосмугові клієнтські канали і на клієнтські ресурси, тим самим не перериваючи надання клієнту основної послуги. Після виявлення факту аномалії відбувається її класифікація… Читати ще >

Розділ 3. Аналіз та захист від DDоS-атак (реферат, курсова, диплом, контрольна)

Аналіз аномалій в мережі

Вчасно виявити DDoSатаку — в цьому і полягає головна проблема, якщо ми не хочемо боротися з нею за фактом падіння ресурсів мережі.

Найбільш ефективний спосіб виявити DDoS-атаку заснований на накопиченні статистичних даних про проходження трафіку в мережі. Склавши картину нормального стану мережі, завжди можна відстежити виникнення якоїнебудь аномалії в мережевому трафіку.

Як джерело даних для статистики можна використовувати сам трафік або деяку статистичну інформацію про нього. Для цього використовуються або додаткові сенсори, що встановлюються на мережу, або інформація, яку можуть надати існуючі мережеві елементи. У разі зняття такої інформації безпосередньо з маршрутизаторів зазвичай використовується протокол Netflow. Цей протокол був свого часу розроблений для оптимізації роботи маршрутизаторів, його завдання полягало в тому, щоб не обробляти кожен пакет, а перенаправляти його якомога швидше, якщо він відповідав вимогам потоку. Протокол виявився неефективним для вирішення основного завдання, але дуже знадобився для боротьби з DDoS-атаками і ширше — для аналізу роботи мережі в цілому. Такі здібності протоколу дає закладена в нього можливість формувати таблицю, в якій в динамічному режимі прописуються всі статистичні дані по прийшли потокам і пакетам: звідки прийшов пакет, куди він прямує, який у нього протокол, порт, яку кількість даних передано. Причому є можливість експорту статистичних даних в зовнішні системи для подальшого аналізу.

У загальному випадку система в відсутність DDoS-атак на захищається ресурс проходить етап тестування або навчання. Система визначає і запам’ятовує, який трафік для захищається ресурсу є нормальним. Ситуація, при якій поточний трафік на захищається ресурс різко відрізняється від нормального, вважається DDoS-атакою. Варто підкреслити, що система розпізнає тільки відхилення від трафіку, а чим він викликаний — сплеском легітимних звернень до ресурсів (виклали новий патч, пройшла рекламна кампанія) або DDoS-атакою — може визначити тільки власник ресурсу, чи очікував він такий обсяг звернень чи ні.

Після виявлення факту аномалії відбувається її класифікація і визначається, наскільки вона серйозна. Якщо DDoS-атака не грозить виникненням проблем в мережі, то краще спостерігати і нічого не робити, так як виникає ймовірність не пустити на ресурс законного користувача. [5].

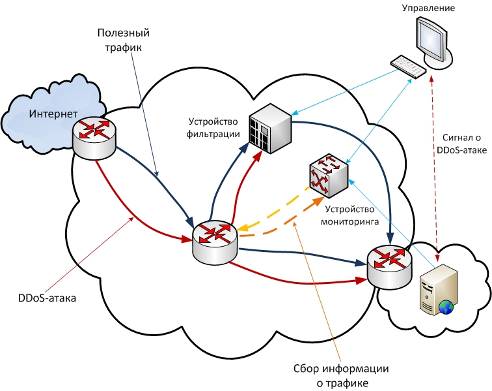

Загальна схема протидії DDoS-атакам представлена на Рис. 3.1.

Рис. 3.1 Схема протидії DDoS-атакам

Технічна реалізація даного рішення передбачає наявність у мережі двох додаткових пристроїв, одне з яких здійснює моніторинг вхідного трафіку і виявляє проведення DDoS-атаки, а другий фільтрує (очищає) вступник ззовні трафік.

У нормальному режимі роботи дані пристрої не повинні чинити жодного впливу на що проходить трафік. У разі ж атаки пристрій «очищення» затримує трафік, ідентифікований як DDoS-пакети, не допускаючи її потрапляння у відносно вузькосмугові клієнтські канали і на клієнтські ресурси, тим самим не перериваючи надання клієнту основної послуги. [9].